Wij laten zien hoe u SMB 1, 2 en 3 kunt uitschakelen

Verwachte leestijd: 5 minuten

Aanvallers die misbruik maken van een Windows Print Spooler kwetsbaarheid, aangeduid als CVE-2021-34481. Kunnen Systeem rechten krijgen en opdrachten uitvoeren op Windows pc’s.

Wat u moet weten

- Er is nog een beveiligingslek in de Windows Print Spooler ontdekt.

- Het beveiligingslek maakt gebruik van de functie ‘Queue-Specific Files’ waarmee aanvallers Systeem rechten kunnen verkrijgen via externe printerservers.

- Aanvallen die gebruikmaken van het beveiligingslek, gebruiken DLL bestanden om opdrachten op systemen uit te voeren.

De beveiligingsproblemen met Windows Print Spooler blijven maar voortduren. De saga bevat al een ontdekte exploit die per ongeluk is gedeeld, een noodpatch van Microsoft en sommige printers werken niet nadat ze zijn bijgewerkt met de update.

- Een kwetsbaarheid genaamd Print Nightmare stelt aanvallers in staat om programma’s te installeren, gegevens te bekijken, te wijzigen of te verwijderen, of nieuwe accounts met volledige gebruikersrechten aan te maken, aldus Microsoft.

- Onderzoekers lijken de kwetsbaarheid per ongeluk openbaar te hebben gedeeld.

- Aanvallers kunnen het beveiligingslek gebruiken om de Windows Print Spooler service aan te vallen.

Nu heeft een beveiligingsexpert een ander probleem met Windows Print Spooler ontdekt. De nieuwe zero-day-kwetsbaarheid in Windows Print Spooler stelt aanvallers in staat om beheerdersrechten te verkrijgen via de functie Queue-Specific Files, het is niet meer dan een wachtrij voor de printer om af te drukken.

Beveiligingsonderzoeker Benjamin Delpy deelde een video waarin hij de kwetsbaarheid demonstreert.

De kwetsbaarheid

Wanneer dit lek wordt misbruikt, stelt de nieuwe kwetsbaarheid een aanvaller in staat om Systeem rechten te verkrijgen op het apparaat. De aanvaller kan dan ook beperkte toegang tot een netwerk krijgen.

Delpy legde uit dat de exploit kan worden gebruikt om automatisch schadelijke DLL bestanden te downloaden en uit te voeren. Een aanval kan dan elk commando uitvoeren op een computer met Systeem rechten.

Er zijn volgens Benjamin Delpy, momenteel twee manieren om de nieuwe kwetsbaarheid van de printer te verminderen:

- Uitgaand SMB-verkeer op uw netwerkgrens blokkeren;

- Pakketpunt en printserverlijst configureren.

Het blokkeren van uitgaand SMB verkeer voorkomt dat aanvallers externe printservers gebruiken, maar weerhoudt bedreiging actoren er niet van om lokale printservers te gebruiken.

Het configureren van de pakketpunt en printserverlijst een betere methode is omdat:

Dit beleid voorkomt dat gebruikers zonder beheerdersrechten printerstuurprogramma’s installeren met behulp van Aanwijzen en afdrukken, tenzij de printserver op de goedgekeurde lijst staat.

Bron: Delpy

CERT advies

CERT is onderdeel van Carnegie Mellon Universiteit samen met het

Software Engineering Institute.

Een CERN-advies gaat in op technische details met betrekking tot de kwetsbaarheid.

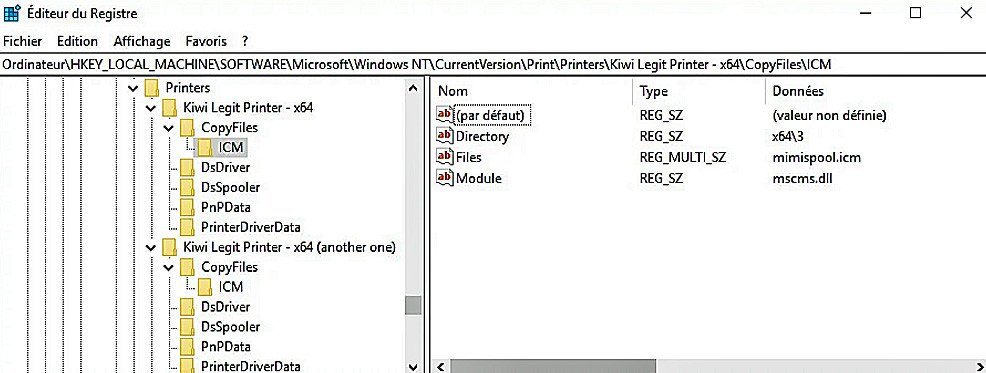

Terwijl Windows afdwingt dat stuurprogrammapakketten zelf worden ondertekend door een vertrouwde bron. Kunnen Windows printer stuurprogramma’s wachtrij specifieke bestanden specificeren die zijn gekoppeld aan het gebruik van het apparaat.

Een gedeelde printer kan bijvoorbeeld een

CopyFilesrichtlijn specificeren voor willekeurige ICM bestanden.Deze bestanden, die worden gekopieerd met de printerstuurprogramma bestanden met digitale handtekening, vallen niet onder enige handtekening vereiste.

Dat wil zeggen dat elk bestand kan worden gekopieerd naar een client systeem via de installatie van het Point and Print printerstuurprogramma, waar het kan worden gebruikt door een andere printer met

SYSTEMrechten.Dit zorgt voor Local Privilege Escalation (LPE) op een kwetsbaar systeem.

Zo legt het nieuwe CERT advies uit.

Hoe kunt u SMBv1 verwijderen

Hier leest u hoe u SMBv1 verwijdert in Windows 10, Windows 8.1, Windows Server 2019, Windows Server 2016 en Windows 2012 R2.

PowerShell methoden

SMBv1 (client en server)

Get-WindowsOptionalFeature -Online -FeatureName smb1protocol

Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Enable-WindowsOptionalFeature -Online -FeatureName smb1protocol

MBv2 of SMBv3 uitschakelen voor probleemoplossing

We raden aan om SMBv2 en SMBv3 ingeschakeld te houden, maar het kan handig zijn om er een tijdelijk uit te schakelen voor het oplossen van problemen. Zie Status detecteren, SMB protocollen in- en uitschakelen op de SMB server voor meer informatie.

In Windows 10, Windows 8.1 en Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 en Windows Server 2012.

Deactiveert het uitschakelen van SMBv3 de volgende functionaliteit:

- Transparante failover – clients maken zonder onderbreking opnieuw verbinding met clusterknooppunten tijdens onderhoud of failover;

- Uitschalen – gelijktijdige toegang tot gedeelde gegevens op alle bestandsclusterknooppunten;

- Multichannel – aggregatie van netwerk bandbreedte en fouttolerantie als er meerdere paden beschikbaar zijn tussen client en server;

- SMB Direct – voegt RDMA netwerkondersteuning toe voor hoge prestaties, met lage latentie en laag CPU gebruik;

- Encryptie – Biedt end-to-end encryptie en beschermt tegen afluisteren op onbetrouwbare netwerken;

- Directory Leasing – Verbetert de reactietijden van applicaties in filialen door middel van caching;

- Prestatie-optimalisaties – optimalisaties voor kleine willekeurige lees-/schrijf I/O.

In Windows 7 en Windows Server 2008 R2.

Het uitschakelen van SMBv2 deactiveert de volgende functionaliteit:

- Samenstelling van aanvragen maakt het mogelijk om meerdere SMBv2-verzoeken als één netwerkverzoek te verzenden;

- Grotere lees- en schrijfbewerkingen beter gebruik van snellere netwerken;

- Caching van map- en bestandseigenschappen clients bewaren lokale kopieën van mappen en bestanden;

- Duurzame handvatten maak verbinding mogelijk om transparant opnieuw verbinding te maken met de server als er een tijdelijke verbreking is.

- Verbeterde ondertekening van berichten HMAC SHA-256 vervangt MD5 als hash algoritme;

- Verbeterde schaalbaarheid voor het delen van bestanden aantal gebruikers, gedeelde bestanden en open bestanden per server enorm toegenomen;

- Ondersteuning voor symbolische links;

- Client-oplock-leasemodel beperkt de gegevensoverdracht tussen de client en de server, verbetert de prestaties op netwerken met hoge latentie en vergroot de schaalbaarheid van de SMB server;

- Grote MTU ondersteuning voor volledig gebruik van 10 Gigabit Ethernet (GbE)

- Verbeterde energie-efficiëntie clients met open bestanden op een server kunnen slapen.

Tot slot

Het SMBv2-protocol is geïntroduceerd in Windows Vista en Windows Server 2008, terwijl het SMBv3-protocol is geïntroduceerd in Windows 8 en Windows Server 2012. Zie de volgende artikelen voor meer informatie over SMBv2- en SMBv3-mogelijkheden:

Referenties

- https://docs.microsoft.com/en-us/security-updates/securitybulletins/2016/ms16-087

- https://docs.microsoft.com/en-us/windows-hardware/drivers/print/introductie-naar-point-and-print

- https://docs.microsoft.com/en-us/windows-hardware/drivers/install/whql-release-signature

- https://docs.microsoft.com/en-us/windows-hardware/drivers/print/installing-queue-specific-files

- https://twitter.com/gentilkiwi/status/1416429860566847490