Verwachte leestijd: 4 minuten

Verschillende beveiligingsonderzoekers: Samy Kamkar, Ben Seri en Gregory Vishnipolsky, hebben een kwetsbaarheid in het Network Adress Translation protocol ontdekt. Kwaadwillende kunnen hiermee elk apparaat binnen uw netwerk aanvallen.

Toen de kwetsbaarheid voor het eerst werd onthuld, begon Google Chrome 87 de HTTP en HTTPS toegang tot TCP poorten 5060 en 5061 te blokkeren, ter bescherming tegen de kwetsbaarheid.

In januari 2021 blokkeerde Google HTTP, HTTPS en FTP toegang tot zeven extra poorten: 69, 137, 161, 1719, 1720, 1723 en 6566.

In het verleden blokkeerde Google ook poort 554. Maar verwijderde de blokkering na klachten van zakelijke gebruikers.

Chrome blokkeerde eerder kort poort 554. Maar deze werd gedeblokkeerd vanwege klachten van zakelijke gebruikers. We hebben nu echter een ruwe consensus bereikt op https://github.com/whatwg/fetch/pull/1148 om 554 te blokkeren.

Kondigde Chromium engineer Adam Rice vandaag aan.

Google en Safari ontwikkelaars bespreken ook het blokkeren van de toegang tot poort 10080, die Firefox al blokkeert. Maar aarzelen vanwege legitieme webbrowser verzoeken aan die poort.

Zodra een poort is geblokkeerd en een gebruiker probeert verbinding te maken, krijgen gebruikers een foutmelding te zien met de vermelding ERR_UNSAFE_PORT.

De aanval

Deze aanvalsmethode is al in november 2020 gepubliceerd door Kamkar het werd NAT slipstreaming genoemd. De kwetsbaarheid bleek echter groter te zijn dan in eerste instantie werd aangenomen. Een aangepaste versie is dit jaar gepubliceerd en wordt NAT slipstreaming 2.0 genoemd.

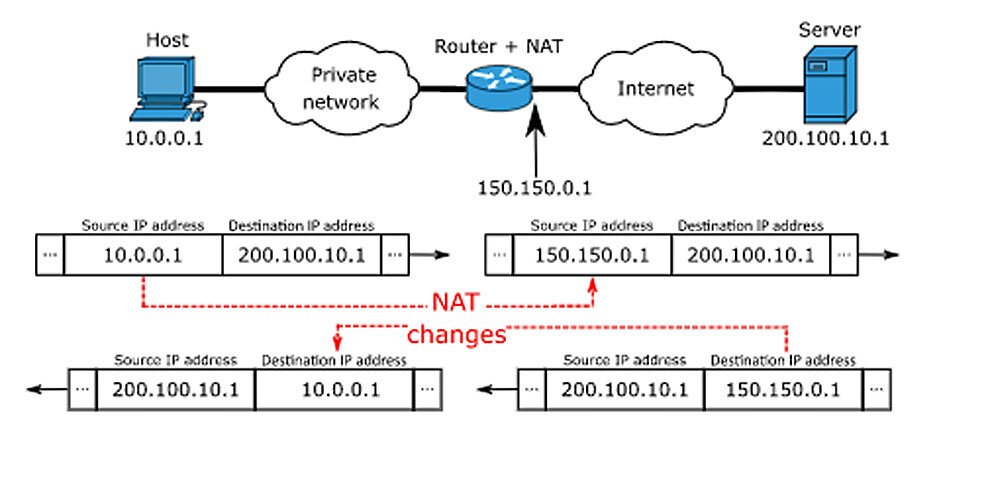

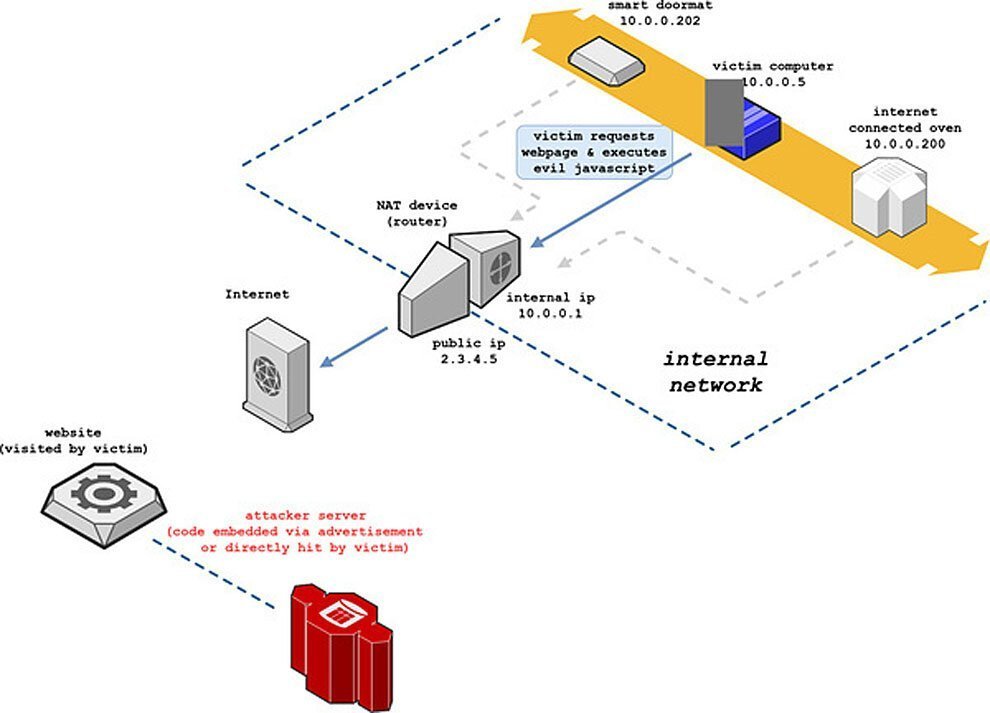

NAT slipstreaming vindt plaats door slachtoffers naar een malafide website te lokken waar kwaadaardige JavaScript code op draait. De code wordt uitgevoerd in de browser van het slachtoffer en zorgt ervoor dat verzoeken van de malafide hacker als verzoeken vanuit het lokale netwerk worden gezien. Hierdoor heeft de hacker volledige toegang tot alle services van de gehackte client. NAT slipstreaming 2.0 breidt deze toegang uit naar elk intern IP adres binnen het lokale netwerk.

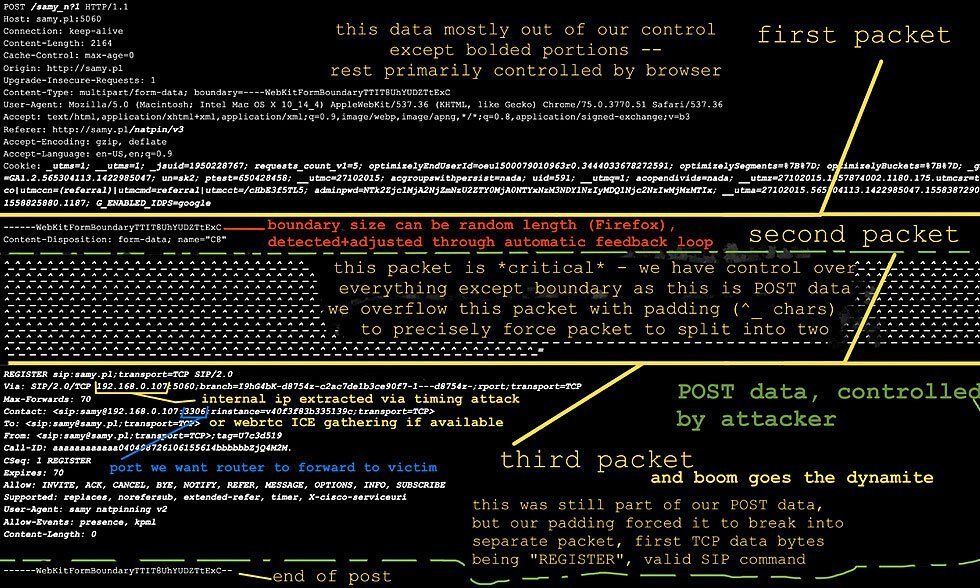

De eerste methode maakte misbruik van een aangepast http post-verzoek. Dat probeert een sip video conferencing sessie op poort 5060 te starten.

Application-level gateway ook bekend als ALG, application layer gateway, application gateway, application proxy of application-level proxy. Het is een beveiligingscomponent die een firewall of NAT die in een computernetwerk wordt gebruikt, aanvult. Hiermee kunnen aangepaste NAT traversal filters worden aangesloten op de gateway om adres en poortvertaling te ondersteunen voor een bepaalde applicatie laag. Controle / gegevens protocollen zoals FTP , BitTorrent Legitieme toepassingsgegevens kunnen dus door de veiligheidscontroles van de firewall of NAT worden geleid. Anders zouden die het verkeer hebben beperkt omdat het niet aan de beperkte filtercriteria zou voldoen.

SIP

De sip alg opent dan een externe poort voor het apparaat van het slachtoffer. Versie 2.0 van de aanval is gebaseerd op VoIP-protocol H.323, dat sterk lijkt op SIP.WebRTC. De standaard zorgt ervoor dat browsers niet langer alleen databronnen van backend-servers op internet oproepen, maar ook realtime informatie uit de browsers van andere gebruikers in het lokale netwerk. In tegenstelling tot de meeste andere alg applicaties, geeft H.323 aanvallers de mogelijkheid om gaten in de NAT firewall te maken voor elk intern IP-adres. In de resterende tijd kan de browser WebRTC TURN verbindingen naar elke bestemmingspoort openen.

Bescherming NAT netwerk

Om NAT slipstreaming in hun eigen netwerk tegen te gaan, moeten bedrijven twee basiselementen onderzoeken. De H.323 alg zelf en vervolgens de verschillende andere NAT alg die via een browser in het lokale netwerk bereikbaar zijn. De onderzoekers vonden grote verschillen in de implementatie en interactie van de verschillende componenten van de onderzochte NAT firewalls. Ze concluderen dat het alg mechanisme zeer wijdverspreid is in firewalls. Het probleem kan alleen worden opgelost als de leveranciers fundamentele wijzigingen aanbrengen in het ontwerp van hun producten.

Alg verwijdert

Inmiddels zijn er steeds meer fabrikanten die hun alg volledig uit hun producten verwijderen. Daarnaast hebben de makers van alle gangbare webbrowsers sinds januari 2021 lijsten met beperkte alg poorten en de toegang tot WebRTC verbindingen verminderd.

Dit zijn stappen in de goede richting, maar de onderzoekers vrezen dat er meer voor nodig zal zijn om lokale netwerken te beveiligen. Verouderde apparaten hebben nauwelijks eigen beveiligingsmechanismen om bescherming te bieden tegen deze aanval. Denk aan printers, webservers en zelfs opgeslagen documenten.