Verwachte leestijd: 6 minuten

In dit Windows 11 artikel laten we grootste beveiligingsfuncties zien die beschikbaar zijn in Windows 11 2022 Update. Of Windows 11 22H2.

Naast de nieuwe productiviteitsgerichte functies, verbeteringen en visuele veranderingen. Heeft de Windows 11 2022 Update of versie 22H2, ook verschillende verbeteringen aangebracht voor de beveiliging tegen ransomware, phishing en geavanceerde hackaanvallen.

In deze release versterkt Microsoft de beveiliging door een nieuwe Smart App Control (SAC) functie toe te voegen, om gevaarlijke apps te blokkeren. De update maakt standaard functies mogelijk die eerder waren uitgeschakeld. Zoals door hypervisor beschermde code-integriteit (HVCI) en een lijst met kwetsbare stuurprogramma’s.

Als onderdeel van de SmartScreen technologie maakt versie 22H2 ook verbeterde phishing-beveiliging mogelijk. Het waarschuwt gebruikers wanneer ze een wachtwoord in een gecompromitteerde app of web service typen en nog veel meer.

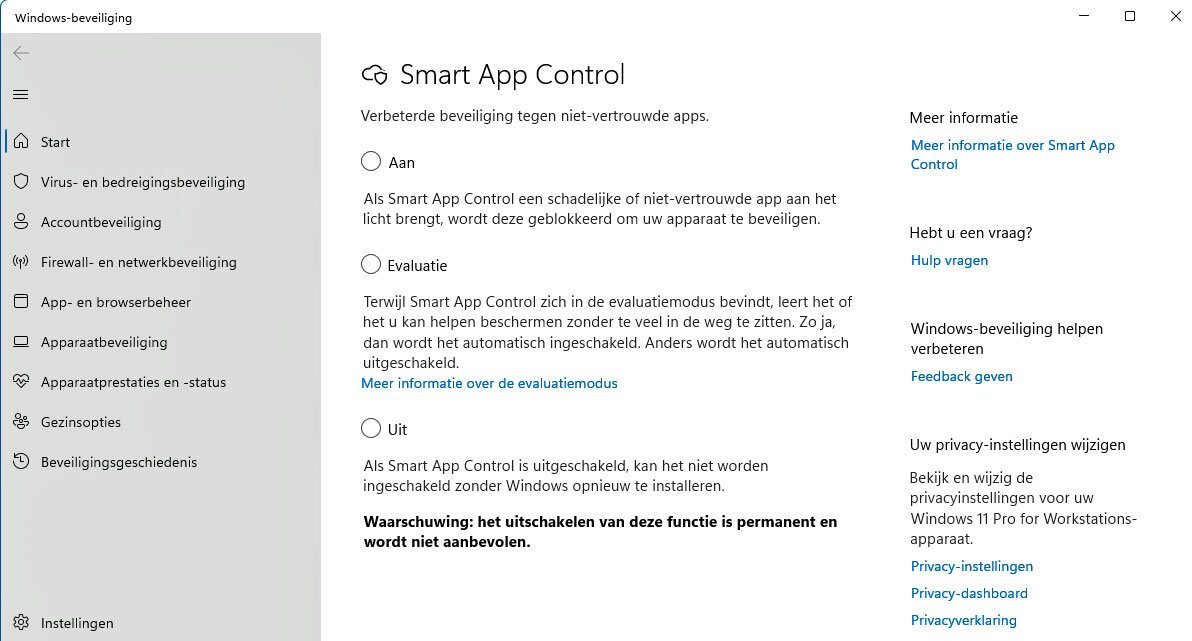

Slimme app bediening

In de Windows 11 2022 Update is Smart App Control (SAC) een nieuwe beveiligingsfunctie in de Windows Security-app. Deze helpt scriptaanvallen te voorkomen en u beschermt tegen het uitvoeren van onbetrouwbare of niet ondertekende apps. Die mogelijk onderdeel zijn of gekoppeld zijn aan malware of aanvalstools. De functie bereikt dit door een AI-model te gebruiken dat proactief updates ontvangt om te voorspellen en te beslissen of de app veilig te gebruiken is.

Opmerking: Smart App Control is alleen beschikbaar op schone installaties van Windows 11. Er zijn ook twee andere redenen waarom Smart App Control kan worden uitgeschakeld.

- Tijdens de evaluatiemodus kon worden vastgesteld dat u geen goede kandidaat bent voor Smart App Control.

- Deze is handmatig uitgeschakeld door u, of een andere gebruiker die is aangemeld bij uw computer.

De app is beschikbaar voor alle edities van Windows 11 met een schone installatie van versie 22H2. Netwerkbeheerders kunnen echter ook Microsoft Intune gebruiken om het in te stellen.

U moet eerst Smart App Control inschakelen in de evaluatiemodus. In deze modus zal de functie leren en bepalen of het de computer kan helpen te beschermen zonder opdringerig te zijn. Als dit het geval is, zal SAC zichzelf automatisch inschakelen. Anders schakelt het zichzelf automatisch uit.

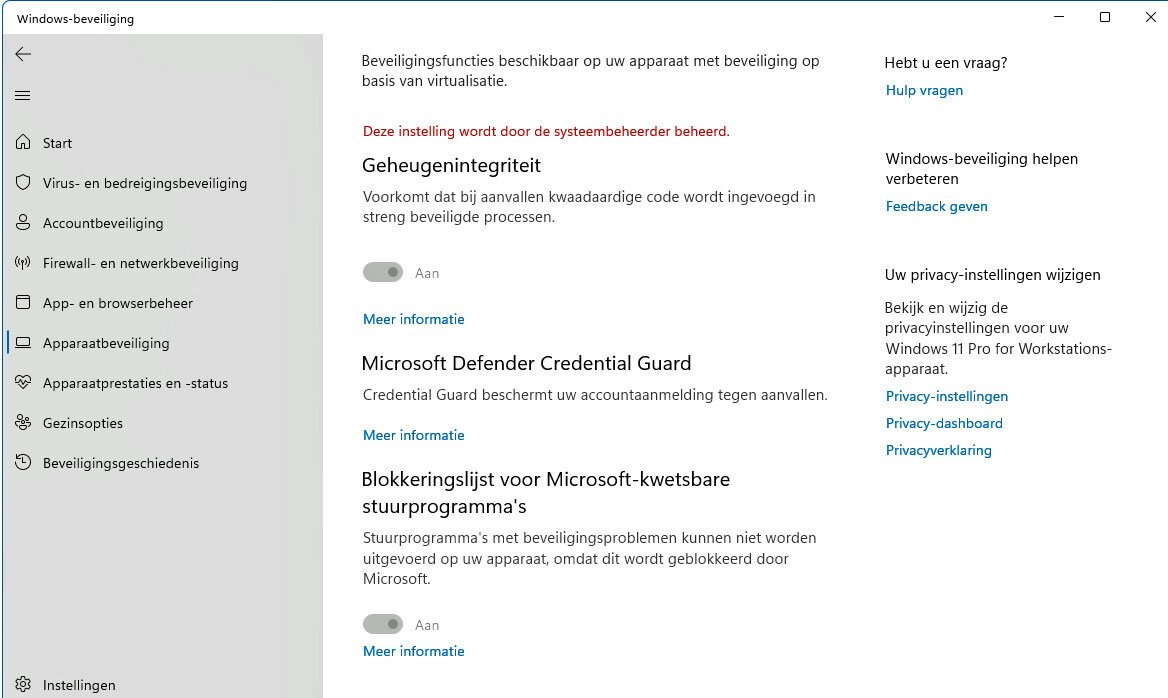

Bescherming van stuurprogramma’s

Vanaf Windows 11 versie 22H2 maakt het systeem gebruik van op virtualisatie gebaseerde beveiliging (VBS). Het wil daarmee de kernel bescherming verbeteren om misbruik van stuurprogramma’s op het nieuwste silicium van AMD, Intel en Qualcomm te voorkomen.

Als onderdeel van deze wijzigingen wordt de functie voor geheugenintegriteit, Hypervisor-beveiligde code-integriteit (HVCI), nu standaard ingeschakeld op nieuwe apparaten.

Volgens Microsoft, gebruikt de functie voor geheugenintegriteit VBS om kernel moduscode-integriteit (KMCI) in de beveiligde omgeving uit te voeren. Om aanvallen die proberen de kernel te wijzigen, tot een minimum te beperken. Met andere woorden, met deze benadering wordt alleen gevalideerde code uitgevoerd in de kernelmodus.

Microsoft implementeert ook een lijst met kwetsbare stuurprogramma’s. Zij wil daarmee voorkomen dat specifieke stuurprogramma’s worden geladen. En voorkomen dat aanhoudende bedreigingen en ransomware-aanvallen misbruik maken van bekende kwetsbare stuurprogramma’s, om toegang te krijgen tot de Windows-kernel.

Het blokkeringsbeleid is nu standaard ingeschakeld, maar gebruikers moeten het handmatig afdwingen via Windows Defender Application Control.

Verbeterde bescherming tegen phishing

De 22H2 brengt ook verbeterde phishing-beveiliging als onderdeel van de SmartScreen technologie. Die kan in realtime bepalen of de web service of applicatie veilig is en een vertrouwde entiteit is. Als dit niet het geval is, zal Windows 11 detecteren dat de gebruiker een wachtwoord probeert in te voeren, het zal het risico vervolgens aan de gebruiker laten weten. Volgens het bedrijf, kunnen netwerk-beheerders identificeren wanneer een wachtwoord is gehackt en de nodige acties ondernemen.

De nieuwe beveiliging werkt met Microsoft Account, Active Directory, Azure Active Directory, lokale wachtwoorden en op elke Chromium-gebaseerde browser. Bijvoorbeeld browsers als: Microsoft Edge, Opera en Google Chrome. Maar ook met elke applicatie die verbinding kan maken met een phishing-site.

Wanneer een nieuwe phishing aanval wordt gedetecteerd, krijgt de eindgebruiker een melding in een dialoogvenster, deze stelt voor om het wachtwoord direct te wijzigen. Ook wordt het probleem vervolgens via de MDE portal voorgelegd aan de technologieafdeling.

Bovendien waarschuwt de antiphishing functie gebruikers over het hergebruik van hun wachtwoorden. Als ze bijvoorbeeld andere wachtwoorden op de computer proberen op te slaan met behulp van een notitietoepassing zoals Kladblok.

Versleuteling van persoonlijke gegevens (PDE)

Windows 11 versie 22H2 wordt ook geleverd met Personal Data Encryption (PDE). Een nieuwe beveiligingsfunctie in de Enterprise-editie van het besturingssysteem die meer manieren biedt voor gegevenscodering.

Terwijl BitLocker codering gebruikt voor de hele schijf, biedt PDE codering voor individuele bestanden met behulp van Windows Hello voor Bedrijven. Hiermee kunnen de coderingssleutels worden gekoppeld aan de gebruikersreferenties voor snelle decodering.

In het geval dat het apparaat misplaatst is, zal de aanvaller de toch al sterke bescherming van BitLocker moeten omzeilen. In een poging om dat te doen zal hij erachter komen dat individuele bestanden ook worden versleuteld met PDE, waardoor een tweede beschermingslaag ontstaat.

Andere verbeteringen in de beveiliging

Voor bedrijven en organisaties schakelt Microsoft ook standaard verschillende functies in. Het versoepelt de vereisten voor anderen om de beveiliging van Windows 11 te helpen verbeteren.

In deze release is bijvoorbeeld Windows Defender Credential Guard nu standaard ingeschakeld. Om aanvallen tegen technieken voor diefstal van inloggegevens, zoals pass-the-hash of pass-the-ticket, te minimaliseren.

Microsoft schakelt ook de referentie isolatie met Local Security Authority (LSA) bescherming standaard in op versie 22H2. Hiermee voegt het een extra beschermingslaag toe voor apparaten die lid zijn van een domein. Omdat dit een belangrijk proces is om de identiteit van een gebruiker te verifiëren.

Bovendien maakt het bedrijf de implementatie van Windows Hello voor Bedrijven eenvoudiger door de noodzaak weg te nemen voor openbare sleutelinfrastructuur of PKI om de functie in te stellen.

Tenslotte

Dan is er ook nog een nieuwe functie die bekend staat als Config lock voor Secured-core pc’s. De functie is ontworpen om verkeerde configuraties te voorkomen wanneer gebruikers met beheerdersrechten systeemwijzigingen aanbrengen. Waardoor de computer niet meer synchroon loopt met het beveiligingsbeleid van het bedrijf. Als het systeem bij gebruik van deze functie ongewenste wijzigingen detecteert, keert het onmiddellijk terug naar de oorspronkelijke instellingen die eerder door de organisatie zijn ingesteld.